Niedawno uczestniczyłem w szkoleniu traktującym o cyberbezpieczeństwie i cyberzagrożeniach. Zajęcia, w których uczestniczyłem skupiały się np. na „cichym” skanowaniu sieci LAN, wykorzystaniu innych komputerów do skanowania sieci (czyli tak, aby nie pozostawiać śladów), wykorzystaniu socjotechniki w celu uzyskania informacji czy dostępu do stanowisk komputerowych, a głównie na wykorzystaniu tych informacji do przejęcia kontroli nad zaatakowanym komputerem. W trakcie trwania tego szkolenia naszło mnie kilka myśli, którymi chciałbym się z Tobą, drogi Czytelniku, podzielić.

Czy jesteśmy bezpieczni w sieci?

Pierwszy dzień szkolenia skupiał się głównie na odnajdywaniu w sieci komputerów ale w taki sposób, aby oszukać systemy IDS/IPS. Czym są takie systemy? Otóż mają one wykrywać (IDS) i blokować (IPS) ataki sieciowe. Jak działają? W skrócie: analizują pakiety krążące w sieci pod kątem np. wystąpienia znanych sygnatur ataków (analiza sygnaturowa) bądź wykrywaniu anomalii w ruchu sieciowym (np. jeden komputer zaczyna rozsyłać pakiety do innych komputerów w danej sieci). W połączeniu z dobrze skonfigurowanym firewallem stanowią niezłe podstawy do zwiększenia bezpieczeństwa w sieci.

Jedną z metod próbujących oszukać te systemy jest zbudowanie sobie własnego pakietu (drugiej, trzeciej lub czwartej warstwy modelu OSI) i wysłanie go do sieci. Jeden taki pakiet nie jest żadną anomalią ani nie zawiera złośliwych nagłówków, więc systemy bezpieczeństwa raczej go zignorują. Natomiast umiejętne połączenie takiej metody z jakimś narzędziem do automatyzacji może dać nam przepiękny obraz tego, jak wygląda skanowana sieć. Możemy poznać jakie hosty są włączone, jakie usługi są na nich zainstalowane i w jakich wersjach (co jest istotne do skutecznego przeprowadzenia ataku na daną maszynę).

A dlaczego tytułowa myśl pojawiła się w mojej głowie? Otóż na szkoleniu mieliśmy przygotowane dobre warunki laboratoryjne. Sala, w której szkolenie się odbywało była izolowana od pozostałej części sieci w budynku, abyśmy spokojnie mogli atakować każdą znalezioną maszynę (bo – przynajmniej w teorii – każdy znaleziony host powinien być albo naszym komputerem albo przygotowanym przez prowadzącego komputerem „ofiarą”). Niektórym uczestnikom udało się jednak tak przeskanować sieć, że znaleźli drukarkę której znaleźć nie powinni. Kilka chwil później mieliśmy już dostęp do każdego innego komputera z budynku, gdyż ta drukarka posłużyła nam jako „pomost” do reszty świata.

Nawet jeśli administrator „poprawnie” skonfigurował swoją sieć izolując pewne jej części, separując je od innych sieci w celu ograniczenia możliwości ataków (dobrym przykładem może tu być np. biuro kadr czy księgowej, gdzie są wrażliwe dane firmowe i nikt nie powinien mieć do nich dostępu) nie zawsze jest w stanie przewidzieć, jakie nowe zagrożenia mogą się pojawić.

Czy warto aktualizować oprogramowanie?

Dlaczego udało nam się za pomocą drukarki wydostać z izolowanej sieci? Przede wszystkim oprogramowanie drukarki było dawno nieaktualizowane. Znalezienie odpowiedniego exploita też nie było żadnym problemem, gdyż drukarka przedstawiła nam się pięknie z imienia, modelu i konkretnej wersji oprogramowania. Działała też ona jako serwer wydruku w firmie i przez niewłaściwą konfigurację była dostępna w każdej sieci.

No dobrze, teraz powiesz mi: „W takim razie odłączę drukarkę od sieci i będę używał starego, dobrego USB. Będę bezpieczny?”. Ja odpowiem: „NIE”*.

Skanując sieć dalej odnalazłem komputer działający pod kontrolą systemu z nadgryzionym jabłkiem, na którym mieliśmy odpaloną prezentację multimedialną (dodam, że był on na bieżąco aktualizowany). Wiedziałem, że włamanie się do tego komputera nie będzie łatwe (o ile w ogóle możliwe na tym etapie na którym jestem). Jednak kilka narzędzi do których miałem dostęp wskazały mi kilka wektorów ataku. Wykorzystując jeden z nich udało mi się nawiązać połączenie „z ofiarą”. Niestety, niedostateczna jeszcze wtedy wiedza nie pozwoliła mi nic z takim połączeniem zrobić. Kolejnego dnia szkolenie rozpoczęło się z lekkim poślizgiem, bo MAC OS wymusił aktualizację systemu. Byłem ciekaw, jaki to miało wpływ na sytuację z dnia poprzedniego. Co się okazało? Po aktualizacji nie byłem już w stanie nawet nawiązać połączenia z tym komputerem. Dziura, którą udało mi się wykorzystać poprzedniego dnia w tej aktualizacji została załatana. Komputer był bezpieczny. Teraz ponownie zadasz mi pytanie: „Świetnie! W takim razie jeśli będę aktualizował swoje oprogramowanie mogę czuć się bezpiecznie?”. Ja znów odpowiem: „NIE”*.

Czy warto stosować programowy firewall i antywirus?

Dlaczego NIE? To, że dziś nie mogę się włamać do Twojego komputera nie oznacza, że jutro ktoś nie znajdzie nowej podatności. Pojutrze znów zaktualizujesz komputer, a za tydzień znów będzie podatny na ataki. Nie mówi się o tym wiele, ale istnieje nieustanny wyścig producentów oprogramowania z grupami, które to oprogramowanie próbują złamać. Można natomiast wspomagać systemy operacyjne stosując dodatkowe narzędzia chroniące nasze dane.

Ostatni dzień szkolenia pokazywał, jak używając narzędzi socjotechnicznych można włamywać się na komputer ofiary. W wielu wypadkach włamanie odbywa się za pomocą pliku, który stanowi nośnik exploita, i został przygotowany tak, by udawać ważny załącznik do wiadomości. Wystarczy, że ofiara uruchomi go na swoim komputerze i pozamiatane. Brzmi znajomo? Ile razy słyszało się o atakach, które wyglądały tak: „W załączniku wysyłamy zaległą fakturę. Proszę ją opłacić gdyż już jest 3 dni po terminie!!!”. A w załączniku co? Plik zip z dokumentem pdf, który po odpaleniu albo szyfruje nam cały dysk (co jest od razu zauważalne) albo co gorsza rzeczywiście wyświetli nam jakąś fakturę (uff… na szczęście to nie do mnie, więc nie muszę się martwić), ale OD RAZU I NATYCHMIASTOWO DA DOSTĘP do komputera ofiary (na prawach użytkownika, który uruchomił wirusa – ale to też da się obejść).

No dobrze, ale dlaczego nagłówek akapitu pyta o antywirusy? Już spieszę z odpowiedzią. Przygotowane przez prowadzącego maszyny, które mogliśmy atakować były jak najbardziej „gołe” (bez ostatnich aktualizacji, bez antywirusów czy innych dodatkowych zabezpieczeń). Ale ja nie byłbym sobą, gdybym nie spróbował zaatakować swój własny komputer (Windows 8.1, wszystkie aktualizacje + zewnętrzny program antywirusowy). I powiem Ci czytelniku jedno: żeby świadomie i z premedytacją zawirusować mój własny komputer musiałem godzinę walczyć z moim antywirusem, który za żadne skarby (nawet po wyłączeniu wszystkich aktywnych ochron) nie chciał mi pozwolić na tak głupi manewr. W końcu mi się to udało, ale czynności, które musiałem wykonać dały jednoznaczną odpowiedź na pytanie z nagłówka. TAK – jak najbardziej warto używać zewnętrznego programu antywirusowego. I niech on sobie przez cały rok subskrypcji leży w trayu i nie zgłasza żadnego zagrożenia. Wystarczy jedna udaremniona próba ataku na komputer, aby docenić wartość takiego oprogramowania.

A co z mechanizmami zabezpieczającymi dostarczanymi przez system?

Na zakończenie wspomnę o jeszcze jednej sytuacji ze szkolenia. Mieliśmy tam chwilę, aby pobawić się z nowym narzędziem służącym do exploitacji systemów rodziny Windows. Narzędzie to (w dniu szkolenia) pozwalało „zarządzać” komputerami pracującymi pod kontrolą systemów Microsoftu od 7 w dół. Ja oczywiście spróbowałem go użyć na moim Win8.1. O dziwo (wbrew zapewnieniom prowadzącego) udało mi się podnieść uprawnienia uruchomionej aplikacji omijając mechanizm UAC (w zasadzie nie omijając, ale odpowiednio modyfikując komunikat proszący o podniesienie uprawnień). Bo powiedzmy sobie szczerze: kto czyta wszystkie okna systemowe? Podejrzewam, że nawet gdyby tam było wielkimi literami napisane: „CZY ZGADZASZ SIĘ, ABY TA APLIKACJA UZYSKAŁA UPRAWNIENIA ADMINISTRATORA W CELU WŁAMANIA SIĘ DO TEGO KOMPUTERA?” – mało kto by to przeczytał. Niestety rutyna, która wkrada się podczas codziennego używania komputera skutecznie znieczula nas na komunikaty, które pojawiają się na ekranie.

Co do samego UAC to prowadzący zarzekał się, że jeszcze tydzień wcześniej na poprzednim szkoleniu nikomu się ta sztuczka nie udała. Od razu wypróbowaliśmy to na komputerach z Windowsem 10. Efekt był zdumiewający – nie dość że udało się wyświetlić na ekranie zmodyfikowane okno UAC to po kliknięciu na „TAK” dostaliśmy pełny dostęp do zaatakowanego komputera na prawach ADMINISTRATORA. Strach pomyśleć, co z takim dostępem cracker by mógł zrobić.

Podsumowanie

Ze szkolenia z cyberhackingu wróciłem z uczuciem przerażenia. Mnogość narzędzi wspomagających ataki oraz metody ataków ewoluują po każdej aktualizacji oprogramowania. Świadomość, że są ludzie posiadający podobną (a wręcz dużo większą) wiedzę, ale wykorzystujący ją do złych celów nie napawa optymizmem. Wszak codziennie w spamie ląduje przynajmniej kilka wiadomości sugerujących: „Dopłata do faktury 1zł” czy „Wygrałeś najnowszego iPhona X – kliknij tutaj aby odebrać nagrodę”. Natomiast wiedza o tym, jak wygląda taki atak „z drugiej strony” pozwala mi lepiej zabezpieczyć swój sprzęt a także sieci, którymi się opiekuję lub będę się kiedyś opiekował.

Bo jeśli chcielibyśmy mieć w 100% bezpieczny i wolny od zagrożeń komputer należałoby go nigdy nie podłączać do sieci. Ale jeśli już musimy, to należy mieć na uwadze kilka rzeczy:

1. W każdym momencie jesteśmy narażeni na ataki internetowe.

2. MOŻEMY z wielką skutecznością bronić się przed nimi.

3. Najsłabszym ogniwem podczas ataków jest użytkownik (bo źle skonfigurował usługę, bo dał się podejść atakowi socjotechnicznemu, bo WYŁĄCZYŁ antywirusa).

4. Zwiększając swoją świadomość na temat cyberzagrożeń podnosimy swoją skuteczność na ataki.

Wracając jeszcze na chwilę do udzielanych przeze mnie odpowiedzi na poszczególne pytania z nagłówków chciałbym dodać: nie jesteśmy w pełni bezpieczni w sieci, ale możemy z wielką skutecznością chronić swój komputer. Warto (a wręcz trzeba) aktualizować oprogramowanie. Nie tylko w komputerach, ale też (a może zwłaszcza) w innych urządzeniach podpiętych do sieci (drukarkach, konsolach, lodówkach (sic!)).

Aktualizacje bezpieczeństwa wydawane są właśnie po to, by owo bezpieczeństwo podnosić. Wskazane jest też zainstalowanie na swoim komputerze jakiegoś programu antywirusowego. Jeśli nie stać Cię na komercyjne rozwiązanie jest wiele darmowych programów. Z uwagą należy także czytać wyskakujące komunikaty systemowe. Nie każdy uruchomiony program powinien działać na prawach administratora (jeśli Twój nowy, świeżo pobrany super-kalkulator tego wymaga to warto zastanowić się, czy nie lepiej użyć innego?).

PS W tekście celowo nie podaję nazw oprogramowania. Niektóre sytuacje zostały też „nagięte” lub uproszczone na potrzeby napisania tego tekstu.

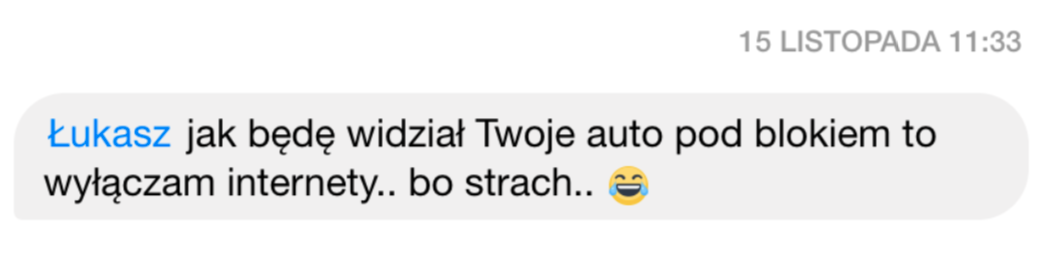

PPS A taką wiadomość dostałem od sąsiada po powrocie ze szkolenia:

Autorem tekstu jest Łukasz Wojtyczka.